PyCL Ransomware Utiliza RIG Exploit Kit (EK) para espalhar a infecção

No sábado passado, a equipe de pesquisadores de segurança avistou um novo malware detectado como PyCL ransomware. Este novo ransomware está sendo entregue através EITest no RIG Exploit Kit. Verifica-se que esta ameaça resgate só foi testado entre os usuários do sistema por um dia para que ele não executa o processo de criptografia. Pode ser um teste executado em mundo cibernético como é que ele funciona. Como ele usa algumas cores semelhantes e de interface que parece CTBLocker ou Citroni ransomware. Foi escrito em diferentes línguas e não há cordas distintivas na nota de resgate ou executáveis desta ameaça. Ele foi programado em linguagem Python eo script é conhecido como "cl.py". Parece idêntico ao SADStory ou CryPy ransomware que também usa Python para alça de criptografia.

Informações técnicas sobre PyCL Ransomware

| Nome | PyCL Ransomware |

| Tipo | ransomware |

| Extensão de arquivo | "Cl.py" |

| Distribuição | RIG kit de exploração e EITest etc. |

| OS atacado | janela OS |

PyCL Ransomware entregue através RIG Exploit Kit e EITest

No dia detecção deste PyCL Ransomware numeroso de especialistas em segurança notado que EITest empurrou os visitantes para RIG Exploit Kit, que é responsável pela distribuição deste vírus resgate muito. Este toda a operação foi controlada através de um domínio web malicioso que redirecionar os usuários sobre a infecção se espalhando agente RIG que depois de tentar instalar as vulnerabilidades de vírus de resgate no sistema do usuário. O EITest foi testado em ambos PyCL e do Cerber ao mesmo tempo, mas essa distribuição ameaça resgate foi testado por apenas um dia.

É PyCL ransomware é uma parte de Raas?

Um dos arquivos deste vírus resgate contido instalador NSIS que é chamado user.txt. Ele contém uma série de "xkwctmmh", que foi enviado para os servidores de comando e controle durante cada solicitação. Além disso ele também usa a mesma seqüência quando o ransomware estava sendo testada pelos peritos. Ele afirma claramente que é uma parte do SRAA onde os hackers usa nomes de usuário como um identificador da filial.

Como PyCL Ransomware executar a criptografia?

Este Ransomware PyCL uma vez foi instalado no seu sistema, então, como ele usa instalador NSIS que foi escrito em linguagem Python e é usado para criptografar os dados de usuários. Em seguida, ele envia uma nota de resgate e tutorial sobre como pagar o dinheiro do resgate. Ele também conectados com servidores C & C em todas as etapas do processo em caso de depuração ou informações de status para os desenvolvedores. Quando executado, o arquivo será extraído para "% AppData \ Roaming \ How_Decrypt_My_Files \ pasta" e os conteúdos de língua será extraído em "pasta% AppData% \ cl". Portanto, você deve usar um forte anti-malware para remover PyCL Ransomware do seu sistema e restaurar arquivos para executar backup.

Livre Digitalizar o seu PC com Windows para detectar PyCL Ransomware

Remover PyCL Ransomware de seu PC

Passo 1: Remover PyCL Ransomware no modo de segurança com prompt de comando:

- Desligue o seu PC com conexão de rede.

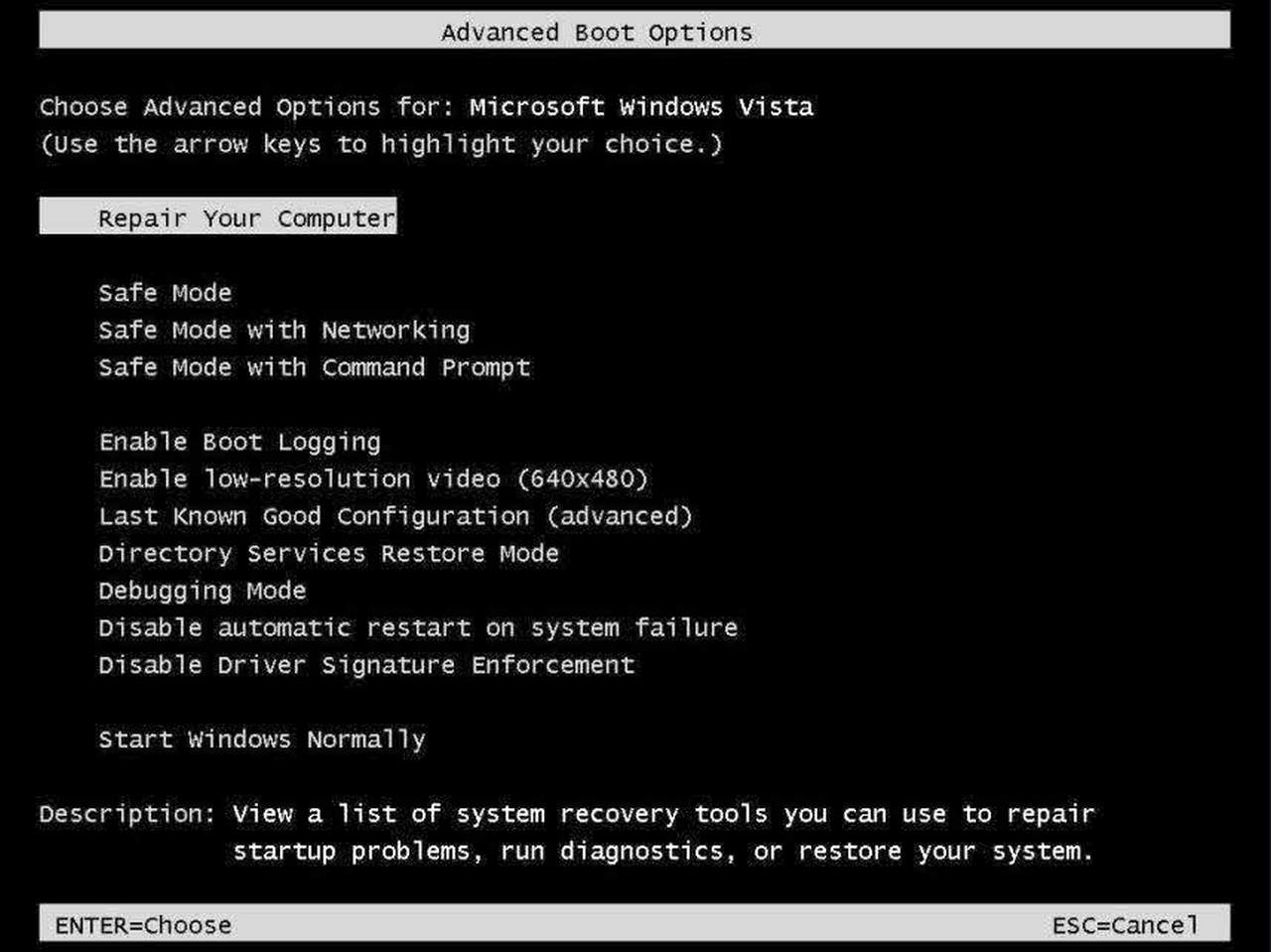

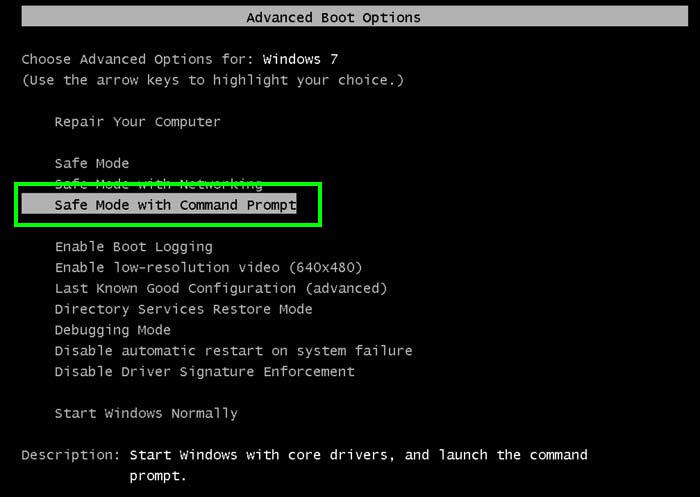

- Clique no botão reiniciar e manter pressionando a tecla F8 regularmente enquanto reinicialização do sistema.

- Quando espectáculo “Windows Advanced Options Menu” na tela.

- Em seguida, selecione “Modo de Segurança com Prompt de comando” e pressione a tecla Enter.

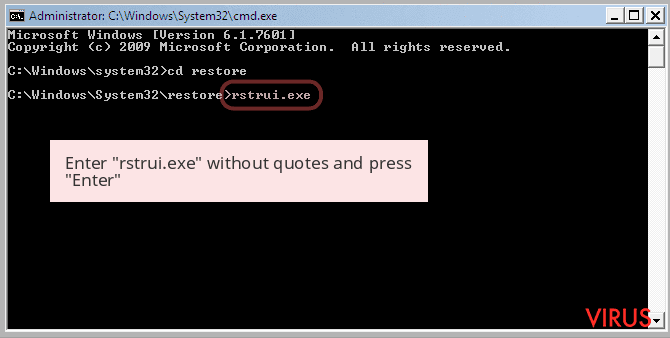

- Você deve entrar seu computador com a conta Administrador do privilégio completo.

- Uma vez que o Prompt de Comando aparece em seguida, digite rstrui.exe e pressione Enter

- Agora siga as instruções na tela para concluir a restauração do sistema.

Passo 2: Remover PyCL Ransomware usando MSConfig no modo de segurança:

- Desligue seu computador e reiniciar novamente.

- Durante a inicialização pressione a tecla “F8” continuamente para abrir “Windows Advanced Options Menu”.

- Use as setas do teclado para selecionar a opção “Modo Seguro” e pressione a tecla Enter.

- Uma vez get sistema começou a ir para o menu Iniciar. Digite “msconfig” na caixa de pesquisa e iniciar a aplicação.

- Vá para a aba Inicializar e procurar por arquivos de pastas%% AppData% ou% TEMP usando rundll32.exe. Veja um exemplo abaixo:

C: \ Windows \ System32 \ rundll32.exe C: \ Users \ nome do usuário \ AppData \ Local \ temp \ regepqzf.dll, H1N1

- Desativar todas as entradas maliciosas e salvar as alterações.

- Agora reinicie o computador normalmente.

Passo 3: Matar processo malicioso relacionado a PyCL Ransomware

- Pressione Alt + Ctrl + Del botões juntos.

- Ele vai abrir o gerenciador de tarefas em sua tela.

- Ir para o Processo Tab e encontrar PyCL Ransomware processo relacionado.

- Clique no processo End Agora botão para parar o processo em execução.

Passo 4: remover o vírus PyCL Ransomware a partir da entrada do Registro

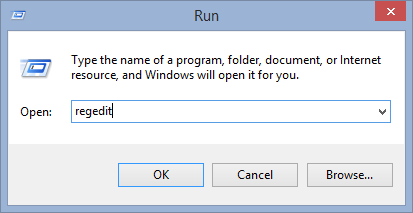

- Pressione a tecla “Windows + R” juntos para abrir Run Box.

- Digite “regedit” e clique no botão OK.

- Encontrar e remover PyCL Ransomware entradas relacionadas.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Agora espero que você tenha removido completamente o vírus PyCL Ransomware a partir do seu computador. Se você ainda obter mensagem de resgate da ameaça ou incapazes de acessar seus arquivos, então isso significa que o vírus ainda permanecem em seu computador. Em tal situação, você não tem qualquer outra opção a não ser remover este vírus usando qualquer poderosa ferramenta de remoção de malware.

Considerando que, se você tem qualquer backup de seus arquivos infectados ou criptografados, então você também pode reinstalar o sistema operacional Windows. Isto irá apagar todos os seus arquivos e dados, junto com a infecção PyCL Ransomware. Você vai ter um sistema de computador completamente vazio sem arquivos. Agora você pode usar o backup para obter seus arquivos. Se você não tem nenhum backup, em seguida, usando a ferramenta de remoção de malware é a melhor opção para você.

Se você tiver qualquer dúvida ou pergunta sobre o seu computador, então você pode facilmente pedir o seu problema com nossos especialistas. Vá para a página de fazer qualquer pergunta e obter a resposta para sua consulta diretamente de especialistas para fora.