Relatório sobre [email protected] Ransomware

A última variante de Crysis ransomware foi descoberto, conhecido como [email protected]. É um tipo de ransomware Trojan foi visto pela primeira vez em março. A partir dos últimos meses, uma série de variantes de ransomware Crysis foram detectados em um milhar de PCs. O ransomware é principalmente direcionada aos usuários de PC na Índia, Estados Unidos, Espanha, Brasil, disse que os pesquisadores de segurança. Atacando complexidade do ransomware [email protected] é muito simples. -Lo principalmente como alvo os usuários de PC Windows através de e-mails de spam e sites de spam. Depois de comprometer o seu computador, ele codifica seus arquivos importantes armazenados em discos locais, drives flash ou unidades de rede sem que você saiba. Depois disso, ele exibe nota de resgate e exige 400 a 900 euros, a fim de dar a chave de decodificação. No entanto, esta nova variante usa um algoritmo de criptografia de arquivos assimétrica que não pode ser decifrada facilmente. Até agora não há nenhum decodificador que pode ajudá-lo a decifrar os arquivos codificados por este ransomware.

analistas de segurança informática fortemente sugerir não pagar como taxa enorme resgate para eles, porque não há garantia de que os atacantes vai certamente ajudar a restaurar seus arquivos após receber o pagamento. Desde então, eles são anônimos você arquivar qualquer acusação legal contra eles. Assim, é melhor usar método alternativo para restaurar os arquivos originais.

Como ter certeza de que [email protected] infectou seu computador?

-

Você pode encontrar nota de resgate como arquivos de texto e HTML deixado junto com cada diretório onde existem arquivos criptografados.

-

De parede do desktop fica alterado e nota exibe resgate pedindo-lhe para pagar a taxa de resgate através do sistema de pagamento TOR utilizando Bitcoins cartão de dinheiro pré-pago.

-

Acima de tudo ficheiro pode ter se tornado totalmente inútil e inacessível.

-

O software de segurança instalado pode lançar erro alertas / notificação quando o ransomware tenta fazer mudanças significativas como edição de chave de registo / tendo o privilégio de administração etc.

[email protected] é basicamente programado para criptografar seguintes tipos de arquivos:

.odc, .odm, .odp, .ods, .odt, .docm, .docx, .doc, .odb, .mp4, sql, .7z, m4a, .rar, .wma, .gdb, .tax, .pkpass, .bc6, .bc7, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .bkp, .qic, .bkf , .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo,. ITM, .SB, .fos, .mov, .vdf, .ztmp, .sis, .SID, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc , .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset,. forja, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, carteira, .wotreplay, .xxx, .Desc,. py, .m3u, .flv, .js, CSS, .rb, .png, .jpeg, .txt, p7c, .p7b, .p12, .pfx, pem, .crt, .cer, .der, .X3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .ORF, .NRW, .mrwref, .MEF, .erf, .kdc, .dcr, .CR2 , .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd,. DBF, mdf, .WB2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps.

Embora, para proteger seus arquivos e informações de credenciais que são armazenados em seu sistema, você tem que manter um antivírus eficiente instalado em seu PC. Ainda, você deve excluir spam ou junk e-mails que são enviados a partir de remetente desconhecido. Esses e-mails podem conter Payload / Exploit kit de [email protected], pode penetrar o seu PC instantaneamente. Sugerimos também que não abrir links suspeitos, ele pode redirecionar para um site que serve goldman ransomware como unidade por download. Daí, ser cauteloso ao navegar em sites.

No entanto, todas as vítimas são aconselhados a se livrar de [email protected] e restaurar seus arquivos usando o seguinte guia:

Livre Digitalizar o seu PC com Windows para detectar [email protected]

Remover [email protected] de seu PC

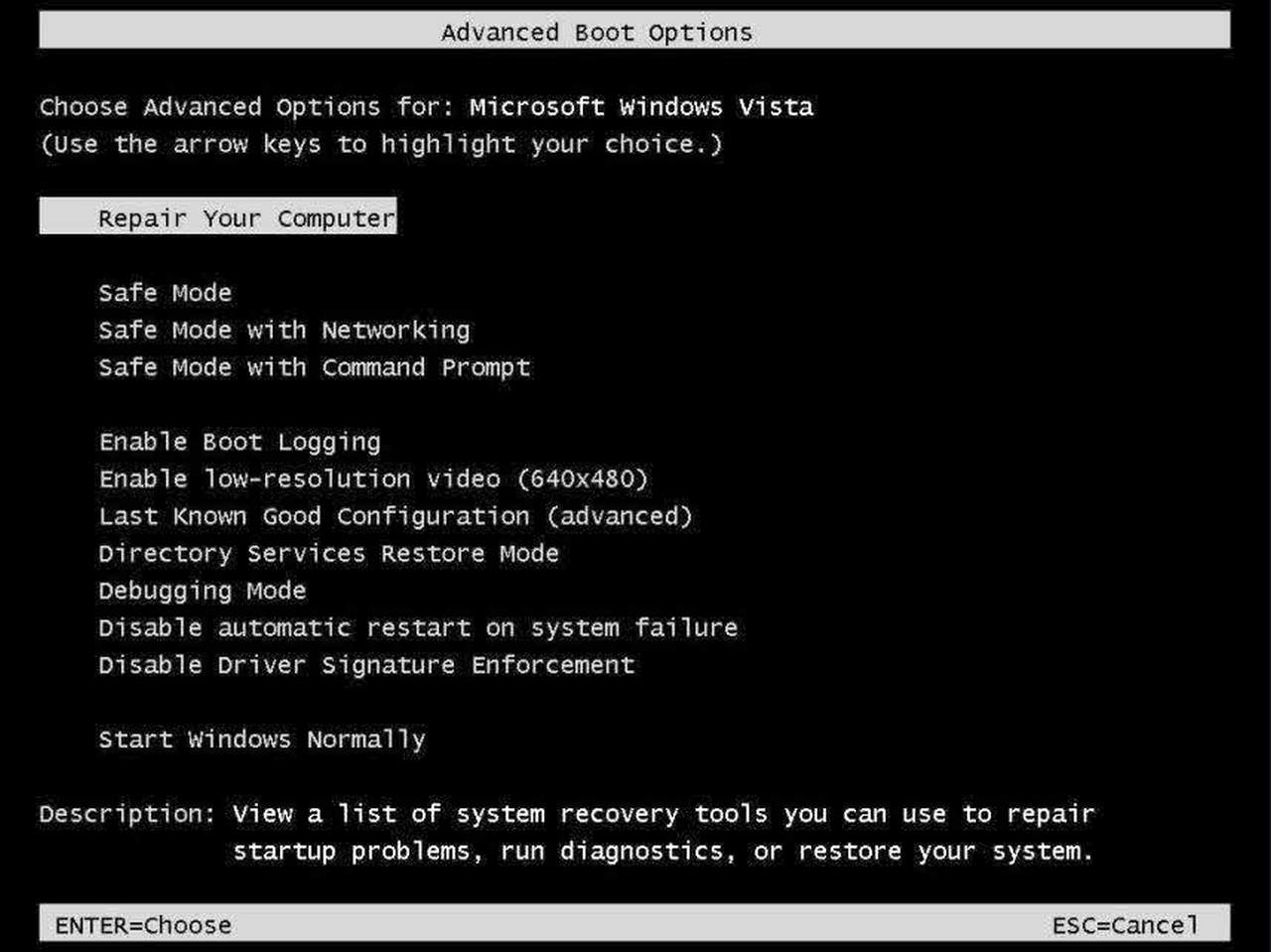

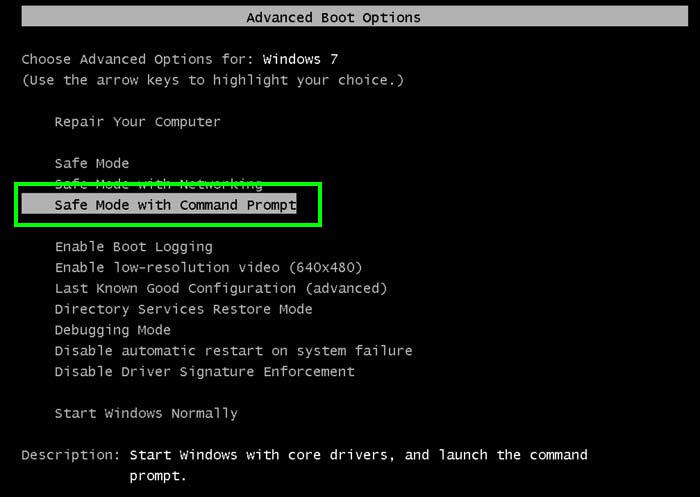

Passo 1: Remover [email protected] no modo de segurança com prompt de comando:

- Desligue o seu PC com conexão de rede.

- Clique no botão reiniciar e manter pressionando a tecla F8 regularmente enquanto reinicialização do sistema.

- Quando espectáculo “Windows Advanced Options Menu” na tela.

- Em seguida, selecione “Modo de Segurança com Prompt de comando” e pressione a tecla Enter.

- Você deve entrar seu computador com a conta Administrador do privilégio completo.

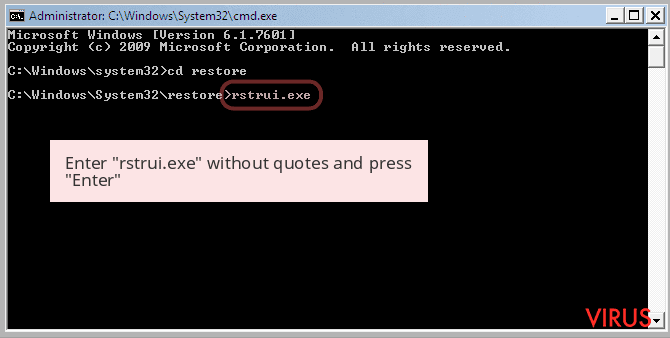

- Uma vez que o Prompt de Comando aparece em seguida, digite rstrui.exe e pressione Enter

- Agora siga as instruções na tela para concluir a restauração do sistema.

Passo 2: Remover [email protected] usando MSConfig no modo de segurança:

- Desligue seu computador e reiniciar novamente.

- Durante a inicialização pressione a tecla “F8” continuamente para abrir “Windows Advanced Options Menu”.

- Use as setas do teclado para selecionar a opção “Modo Seguro” e pressione a tecla Enter.

- Uma vez get sistema começou a ir para o menu Iniciar. Digite “msconfig” na caixa de pesquisa e iniciar a aplicação.

- Vá para a aba Inicializar e procurar por arquivos de pastas%% AppData% ou% TEMP usando rundll32.exe. Veja um exemplo abaixo:

C: \ Windows \ System32 \ rundll32.exe C: \ Users \ nome do usuário \ AppData \ Local \ temp \ regepqzf.dll, H1N1

- Desativar todas as entradas maliciosas e salvar as alterações.

- Agora reinicie o computador normalmente.

Passo 3: Matar processo malicioso relacionado a [email protected]

- Pressione Alt + Ctrl + Del botões juntos.

- Ele vai abrir o gerenciador de tarefas em sua tela.

- Ir para o Processo Tab e encontrar [email protected] processo relacionado.

- Clique no processo End Agora botão para parar o processo em execução.

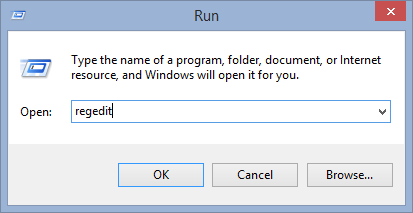

Passo 4: remover o vírus [email protected] a partir da entrada do Registro

- Pressione a tecla “Windows + R” juntos para abrir Run Box.

- Digite “regedit” e clique no botão OK.

- Encontrar e remover [email protected] entradas relacionadas.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Agora espero que você tenha removido completamente o vírus [email protected] a partir do seu computador. Se você ainda obter mensagem de resgate da ameaça ou incapazes de acessar seus arquivos, então isso significa que o vírus ainda permanecem em seu computador. Em tal situação, você não tem qualquer outra opção a não ser remover este vírus usando qualquer poderosa ferramenta de remoção de malware.

Considerando que, se você tem qualquer backup de seus arquivos infectados ou criptografados, então você também pode reinstalar o sistema operacional Windows. Isto irá apagar todos os seus arquivos e dados, junto com a infecção [email protected]. Você vai ter um sistema de computador completamente vazio sem arquivos. Agora você pode usar o backup para obter seus arquivos. Se você não tem nenhum backup, em seguida, usando a ferramenta de remoção de malware é a melhor opção para você.

Se você tiver qualquer dúvida ou pergunta sobre o seu computador, então você pode facilmente pedir o seu problema com nossos especialistas. Vá para a página de fazer qualquer pergunta e obter a resposta para sua consulta diretamente de especialistas para fora.